お客様に安心して快適にご利用頂けるよう、以下のサービスレベルを目標に定め、運用しています。

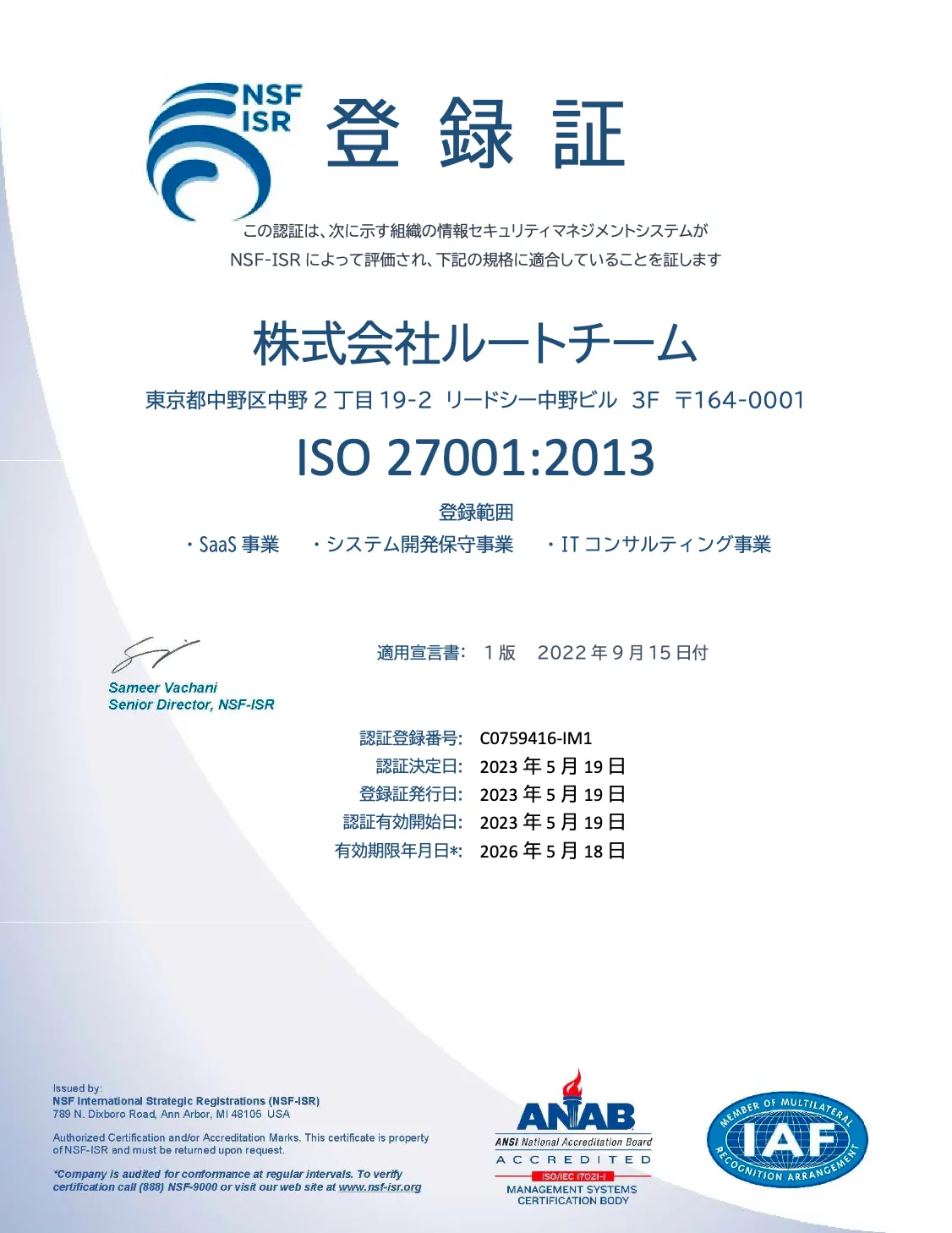

第三者認証

株式会社ルートチームは、情報セキュリティマネジメントシステムについて、第三者機関から下記の認証を取得しています。

ISO/IEC 27001

認証登録範囲

•

SaaS事業

•

システム開発保守業務

•

ITコンサルティング事業

有効期限

•

2026年5月18日

セキュリティ

データ暗号化

伝送データおよび保存データは、すべて暗号化しています。(お客様でデータを暗号化する機能は提供しておりません)

通信の暗号化

お客様の端末とシステム間のインターネット通信に対してはGoogleによって確立される接続に応じてデフォルトの保護が適用されます。

たとえば、ユーザーと Google Front End(GFE)間の通信はTLSを使用して保護されます。詳細はこちらのリンクをご参照ください。

いずれの暗号化方式も総務省・経済産業省が公表した「CRYPTREC 暗号リスト」に準拠しています。

•

CRYPTREC 暗号リストhttps://www.cryptrec.go.jp/list.html

可用性および信頼性

サービス稼働率

99.9%を目標に運用します。(定期メンテナンスを除きます)

リアルタイムの状況は下記をご覧ください

サービス提供時間

24時間365日提供します。(メンテナンスを除きます)

メンテナンス

臨時メンテナンス

サービスの安定稼働のため、定期メンテナンス以外に臨時メンテナンスを実施する場合がございます。

臨時メンテナンスによってサービスのご利用に影響がある場合、OneStreamからのお知らせにて通知します。

冗長化

全てのサーバー、ネットワーク、ストレージ、データについて冗長化を実施しています。

障害時の対応

通知方法

インシデントが発生した場合、利用者への連絡は以下の手順で行います。

•

メール

•

管理画面のお知らせ

リアルタイムの状況は下記をご覧ください

障害告知の目標時間

障害は原則として検知から1時間以内に告知いたします。

SLA/SLOやサービス内容の変更について

通知方法

SLA/SLOやサービス内容の変更については、以下のいずれかの方法で通知します。

•

メール

•

ウェブサイト

•

管理画面のお知らせ

事前告知の時期

SLA/SLOやサービス内容の変更については、変更の30日前までに通知します。

サービス終了

通知方法

サービス終了については、以下のいずれかの方法で通知します。

•

メール

•

ウェブサイト

•

管理画面のお知らせ

事前告知の時期

サービス終了については、終了の90日前までに通知します。

データ管理

データセンター所在地

OneStreamは日本東京で運用しています。

バックアップ

お客様のデータは毎日無停止でバックアップを作成しています。

(月間可用性99.99%以上、年間耐久性99.999999999%)

バックアップデータは30日間保持しています。

バックアップデータは暗号化されています。

画像ファイルについてはCloudStorageに保管しておりますが、特にバックアップを取得

しておりません。(年間耐久性99.999999999%のため)

動画ファイルについては、2以上の拠点で保管しております。

DR・BCP対策

弊社では、お客様に安定してサービスをご利用いただくため、VercelおよびGCPの堅牢なインフラ基盤上にシステムを構築しています。

これらのサービスは、データやシステムが自動的に複数の地域(リージョン)へ分散されるため、特定の地域で大規模な災害や障害が発生しても、サービスが停止しにくい設計になっています。

また、お客様のデータは毎日自動でバックアップを取得し、2年間安全に保管しています。万一システム障害が発生した場合でも、1時間以内の復旧を目指し、失われるデータが最大でも24時間分に留まる体制(RPO: 24時間)を整えています。

緊急時の対応手順も明確に定め、定期的な訓練を通じて、事業継続計画を継続的に改善しております。

データの消去

OneStreamのサービス契約終了翌日から30日後に、入力データ、ユーザー情報を消去します。

脆弱性診断

OneStreamチームでは脆弱性に対するルールが定められており、脆弱性の影響度などを鑑み、対応いたします。

Webアプリケーションについてはセキュリティに影響のある機能追加などのリリースごと、または年に1回以上の周期で脆弱性診断を行い、問題の検出および対応を行なっております。

原則的に脆弱性診断での結果は開示しておりません。

利用しているサービス群の基盤部分についてはGoogleにより適切な検査が行われています。

外部の委託サービス

委託先サービスの選定についてはセキュリティやコンプライアンスなどを確認した上で契約締結・更新をしています。主に以下の外部サービスを適切な管理権限を整備し利用しております。

•

PaaS/IaaSとして: Google Cloud Platform

•

メール送信SaaSとして: SendGrid

•

課金機能として:Strpe

•

カスタマーサービスとして: Channel Talk

管理者の扱い

弊社内情報セキュリティポリシーで定めた管理体制に沿って、データにアクセスできる管理者を制限しております。OneStreamに関わるメンバーは、善良な管理者の注意をもってサービス運用するよう努めます。

OneStreamが稼働しているGoogle Cloud Platformにおける本番環境へのアクセスは、適切な手順で選定された限られた数名の管理者(弊社正社員)のみがアクセス可能になっており、操作は監査ログに記録されます。

管理者アカウントは必要な職務に応じて権限が分離されており、適切な手順での選定と、管理職以上の承認を経て、手順書に応じて権限の与奪が行われています。

サポート

提供時間

【 月~金 】 午前10時~午後5時30分

(日本時間:年末年始・祝日除く)

提供手段

電話:0368975928

Eメール:sales@one-stream.jp

チャット:https://onestream.channel.io/lounge

APIセキュリティ

one-stream REST APIのセキュリティについて

認証方式

公開しているAPIは、業界標準のOAuth 2.0プロトコルに基づくBearer トークン認証を採用しています。すべてのAPIリクエストには、HTTPリクエストヘッダーに有効なアクセストークンを含める必要があります。

Authorization: Bearer {access_token}

Bearer トークン認証の利点

Bearer トークン方式は、現代のWeb APIセキュリティにおいて最も広く採用されている認証メカニズムの一つであり、以下の重要なセキュリティ上の利点を提供します。

1. 認証情報の分離

Bearer トークンは、ユーザーの実際の認証情報(ユーザー名やパスワード)とは完全に分離された一時的な認証トークンです。これにより、APIリクエストごとにユーザー名とパスワードを送信する必要がなくなり、認証情報の漏洩リスクが大幅に低減されます。万が一トークンが第三者に取得された場合でも、実際のパスワードは保護されたままであり、トークンの無効化によって即座にアクセスを遮断できます。

2. スコープベースのアクセス制御

各Bearer トークンには、特定のスコープ(権限範囲)が紐付けられています。これにより、アプリケーションは必要最小限の権限のみを付与される「最小権限の原則」を実現できます。例えば、会員情報の読み取りのみを行うアプリケーションには「会員: 読み取り」スコープのみを付与し、更新や削除の権限は付与しません。これにより、仮にトークンが漏洩した場合でも、攻撃者ができる操作は限定的なものにとどまります。

3. トークンの有効期限管理

Bearer トークンには有効期限が設定されており、一定時間が経過すると自動的に無効化されます。これにより、長期間にわたってトークンが悪用されるリスクを軽減します。有効期限が切れた場合は、リフレッシュトークンを使用して新しいアクセストークンを取得する仕組みにより、セキュリティと利便性の両立を実現しています。

4. トークンの取り消し機能

不正アクセスの疑いがある場合や、従業員の退職時などには、発行済みのBearer トークンを即座に無効化することができます。これにより、パスワード変更を強制することなく、特定のアクセス経路のみを遮断することが可能です。

5. 通信の暗号化(TLS/SSL)

すべてのAPI通信はTLS 1.2以上の暗号化プロトコルで保護されています。これにより、通信経路上でBearer トークンやその他の機密情報が傍受された場合でも、暗号化によって内容が保護されます。中間者攻撃(Man-in-the-Middle攻撃)に対する強固な防御を提供します。

6. クロスサイトリクエストフォージェリ(CSRF)への耐性

Bearer トークンは明示的にHTTPヘッダーに含める必要があるため、Cookieベースの認証で問題となるCSRF攻撃に対して本質的な耐性を持ちます。攻撃者が悪意のあるWebサイトから被害者のブラウザを通じてリクエストを送信しても、Bearer トークンを含めることができないため、認証は失敗します。

セキュリティのベストプラクティス

本APIを安全にご利用いただくために、以下のベストプラクティスを推奨します。

•

トークンの安全な保管: アクセストークンは、環境変数や専用のシークレット管理サービスを使用して保管し、ソースコードに直接記述しないでください。

•

HTTPS通信の必須化: すべてのAPI通信は必ずHTTPS経由で行ってください。HTTP通信は使用できません。

•

トークンの定期的な更新: 長期間同じトークンを使用し続けることを避け、定期的に新しいトークンを取得してください。

•

最小権限の原則: アプリケーションに必要な最小限のスコープのみを要求してください。

セキュリティホワイトペーパー

こちらにさらに詳しいホワイトペーパーを公開しております。

Table

Search